Summary

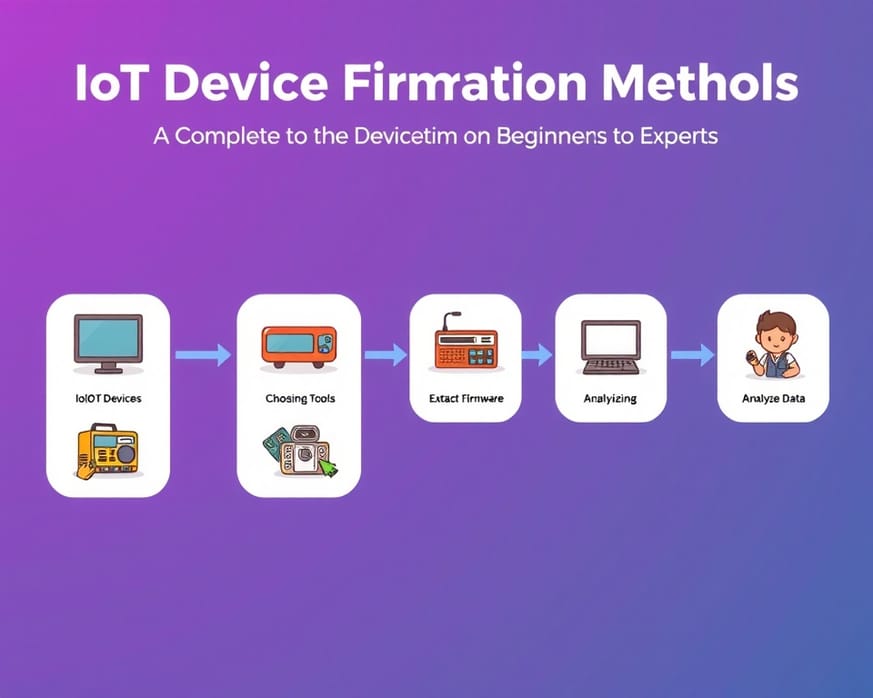

このガイドでは、IoTデバイスからのファームウェア抽出方法について初心者から上級者まで幅広く解説しています。セキュリティ対策が進化する中で、どのようにデバイスへのアクセスや情報取得が可能か、その重要なポイントを探っていきます。 Key Points:

- HTTPS環境下のファームウェア抽出におけるSSLピンニング回避技術を解説します。

- 最新のMitM攻撃ツールを活用したトラフィック解析手法を紹介し、実践的なカスタマイズ例も提示します。

- IoTデバイス固有の脆弱性探索とそれに基づくファームウェア抽出方法について具体的な事例を交えて説明します。

ファームウェアの抽出方法

まず、簡単な方法として考えられるのがダウンロードです。もしメーカーが依然として一般向けにファームウェアを提供しているなら、それが一番良いでしょう。また、たとえ公式には提供されていなくても、一部のファームウェアやその断片が漏洩したり、他の場所で入手可能だったりする場合もあります。そのため、GitHubなど特定のプラットフォームで検索してみる価値がありますし、自分の地域の法律に反しない限りはダウンロードしてみると良いでしょう。

ダウンロードする簡単な方法

| ステップ | 方法 | 詳細 | 利点 | 注意点 |

|---|---|---|---|---|

| ファームウェアの取得 | ダウンロード | メーカーのウェブサイトやGitHubから入手する。 | 公式なソースから簡単に入手できる。 | 最新ファームウェアが常に公開されているとは限らない。 |

| トラフィックキャプチャ | MITM攻撃の準備 | BettercapやMitm-proxyを使用してアップデートトラフィックを捕捉する。 | HTTPSでもHTTP CDNの場合、更新パッケージを抽出できる可能性がある。 | SSLピンニングによって接続が妨げられる場合がある。 |

| 認証後脆弱性探し | ブラックボックステスト実施 | 認証なしで悪用可能な脆弱性を探すことも一つの手段。 | 低リスクでコード実行につながる隙間を見つけやすい。 | |

| ハードウェアアクセス法1 | UARTシェル利用法 | UARTポートへの接続でコンソールアクセスを得る方法。 | 比較的簡単に内部構造の解析が可能になる。 | |

| ハードウェアアクセス法2 | フラッシュチップ読み取り | フラッシュメモリから直接内容を読み取る方法. | デバイス起動時の信号スニッフィングが有効かもしれない. | 追加セキュリティ措置に注意が必要。 |

MITM攻撃によるアップデートプロセスの把握

ターゲットが独自に機能し、制御のためのモバイルアプリやデスクトップクライアントを持っていない場合でも、自己署名のHTTPS証明書を使用することができるかもしれません。成功する可能性は十分にあります。

### 2. モバイルアプリを持つターゲット

多くのスマートデバイスは自体にはUIを持たず、操作にはスマートフォンアプリが必要です。この場合、ファームウェアのダウンロードがアプリ内で実装されていることがあります。そのため、自分の自己署名ルート証明書を使用しているスマートフォンやエミュレーターにインストールできます。ただし、もしアプリのインターネット接続機能が動作しなくなったら、それはSSLピンニングが使われている可能性があります。もちろん、この問題を回避するためにFridaなどを利用したさまざまなテクニックがあります。

脆弱性を利用したファームウェアのダンプ

Free Images

Free Images自分で脆弱性を探す低リスクの手法

### 新しいが低リスクな方法

ほとんどの場合、自分で脆弱性を見つける必要があります。「ファームウェアがないと脆弱性を探せないだろう?」と思っているかもしれませんが、ブラックボックステストは今でも行われています。もちろんファームウェアなしでは難しいですが、少しだけ簡単にしましょう。最も危険視され、価値のある脆弱性は認証なしで悪用できるものです。このタイプの問題は多くのセキュリティ研究者によって探求されており、多くの製造業者もこれらからデバイスを守るために注力しています。しかし、管理者権限など認証後に悪用可能な脆弱性もあります。この場合は攻撃面が広くなる上にターゲットも柔らかいため、低リスクでコード実行につながる隙間を見つけやすくなることがあります。その結果としてファームウェアをダンプしてより興味深いものを探し出すチャンスがあります。

## ハードウェイ:中程度から非常に難しい

ハードウェイは一般的には難易度が高いですが、それでも前述した選択肢より簡単になる場合もあります。これは主に2つのカテゴリーに分類されます:ハードウェア脆弱性の発見とそれを書き込むフラッシュストレージから直接読み取る方法です。

### ハードウェア脆弱性

ここでは特にUARTシェルやJTAG/SWDなど露出したデバッグインターフェースについて関心があります。

#### UARTシェル

UARTインターフェースはIoTデバイスによく見られ、診断用としてアクセス可能になっていることがあります。これらのUARTポートへ接続することで、ときにはコンソールアクセス(つまりroot/ブートローダーシェル)を得られることがあります。

ハードウェア的な手法とは何か

UARTシェルへのアクセス方法

JTAG/SWDインターフェースの活用法

フラッシュメモリからファームウェアを直接読み取る技術

特殊な保護機能に対抗するための戦略

次に、BGA(ボールグリッドアレイ)パッケージでのeMMCフラッシュには独自の課題があります。BGAパッケージの脱ハンダは精密さと技術力が要求されます。というのも、ソルダーボールはチップの下側にあり、一様に加熱することが難しく、それによってチップや基板を損傷しないよう注意しなければならないからです。取り外した後は、BGAソケットアダプタまたは直接ハンダ付け方式でフラッシュリーダーと接続します。この手法には専門的な機器と安定した手元が必要ですが、それでもファームウェアへ直接アクセスするためには信頼できる方法と言えます。

さらに、この作業は前述よりも難易度が高いだけでなく、コスト面でも厳しいかもしれません。それというのも、新しいUFS(ユニバーサル フラッシュ ストレージ)は、高速なプロトコルであるため、そのプログラム装置は非常に希少で高価です。「ガレージ」で誰かが低コストなUFSプログラマーをDIYする可能性もありますが、とりあえず今あるものでは対応しきれません。また、一部の場合ではメーカーによって追加セキュリティ措置—例えば読出保護やファームウェア暗号化など— が実施されています。こうした対策にはより繊細なアプローチが求められ、それぞれ異なる手法や組み合わせとなります。そのため、ハードウェアおよびソフトウェア逆解析スキルとの融合によってこれら保護機能へのバイパス技術も駆使されます。しかし、その分挑戦的なのもまた楽しいところですね。

Reference Articles

IoTエンジニアの心得:成功するための20の重要ポイント | AI改善

IoT エンジニアの心得 · 1. ハードウェアとソフトウェアの融合を理解する · 2. 通信プロトコルへの深い理解 · 3. セキュリティ意識の徹底 · 4. データの活用方法を考える · 5.

Source: zombie.jpIoT時代に求められる レジリエンスエンジニアリングの考え方

「つながる世界の開発指針」の普及展開. 「『つながる世界の開発指針』の実践に向けた手引き[IoT高信頼化機能編]」の策定. IoTの高信頼化に向けた分野間連携実証実験.

Source: IPA 独立行政法人 情報処理推進機構つながる世界の利用時の品質

本書の内容は、IPA/SEC が平成 27 年度に IoT のリスクに対応する機器やシステムの実現に向. けて開発者が最低限考慮すべき事項をとりまとめた「つながる世界の開発指針」( ...

Source: IPA 独立行政法人 情報処理推進機構令和5年度産業サイバーセキュリティ強靭化事業 (IoT機器 ...

本事業では、検討会での議論や国内外のIT・IoT・OTセキュリティに関する文献等の調査を踏まえ、. ソフトウェアの安全な利活用に向けて、必要な調査や手法 ...

Source: 経済産業省2024.10〜 2025.3

本ガイドは、2024年10月から2025年3月までの研修サービスをご紹介いたします。人財の. 可能性と価値を最大限に引き出すために、豊富なメニューをご用意しております ...

Source: 日立アカデミーサイバーリスク対策の現状と今後の課題

に示すとおり初級から準上級まで用意されており、受講者. は自身の技術力に合わせて受講内容を選ぶことができる。 初級から準上級までの各コースは ...

Source: ITU-AJRISC-V Day Tokyo 2025 Spring

ハードウェア検証においてソフトウェア開発者をサポートするために、この統合を容易にする 3 つの手法を提案します。(1) 状態マシン抽象化 (サイクル精度および緩やかな ...

Source: RISC-V 協会

ALL

ALL 広報とマーケティング

広報とマーケティング

Related Discussions